Uma Metodologia para Agrupamento e Extração de Informações de URLs de Phishing

Anais do XIX Simpósio Brasileiro de Segurança da Informação e de Sistemas Computacionais (SBSeg 2019)(2019)

摘要

Despite advances in prevention and mitigation mechanisms, phishing remains a threat. One reason for this is that phishers continuously improve their techniques. In this paper we study and characterize one of these improvements: phishers' use of redirection chains to evade identification mechanisms and avoid takedown of the infrastructure hosting the malicious content. We propose a method to group messages and URLs into phishing campaigns, and develop a framework to identify their hosting infrastructure. We apply our method and framework on a dataset of spam and phishing messages collected from lowinteractivity honeypots. We explore and characterize phishing campaigns as well as their hosting infrastructure. Our results indicate that phishing campaigns are usually hosted in cloud providers, but some are hosted on devices in access networks, possibly infected end-user devices. This indicates multiple approaches used by phishers, and motivates different fronts to combat this threat. Apesar de avanços em mecanismos de prevenção e mitigação, o phishing continua uma ameaça. Uma das razões disso é que o agente responsável pelo envio dessas mensagens, o phisher, aprimora suas técnicas continuamente. Neste trabalho estudamos e caracterizamos um destes aprimoramentos: o uso pelos phishers de cadeias de redirecionamentos para ludibriar mecanismos de identificação e evitar bloqueio da infraestrutura de hospedagem do conteúdo malicioso. Propomos um método para agrupamento de mensagens e URLs em campanhas de phishing, e desenvolvemos um arcabouço para identificação da infraestrutura de hospedagem. Aplicamos nosso método e arcabouço em um conjunto de mensagens de spam e phishing coletado por honeypots de baixa interatividade. Caracterizamos campanhas de phishing e a infraestrutura de hospedagem. Nossos resultados mostram que a infraestrutura de hospedagem das campanhas identificadas se concentra em provedores de computação em núvem, mas que algumas campanhas são hospedadas por dispositivos em provedores de rede, possivelmente em dispositivos infectados. Isso indica diferentes abordagens de phishers, sugerindo esforços em diferentes frentes de combate.

更多查看译文

AI 理解论文

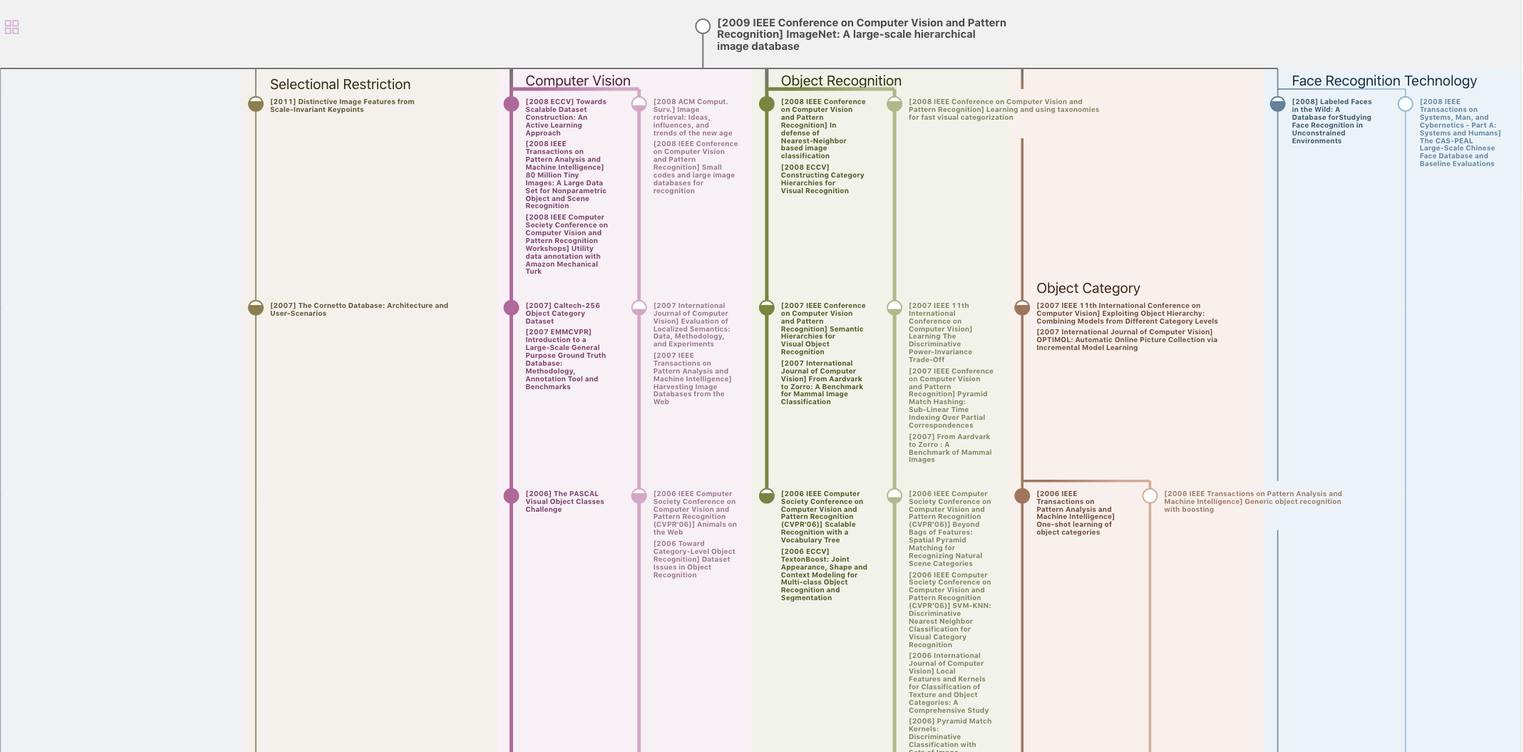

溯源树

样例

生成溯源树,研究论文发展脉络

Chat Paper

正在生成论文摘要